Wahai pembaca sekalian, bertemu lagi dengan saya yang dalam postingan kali ini akan membahas mengenai analisis file raw image berekstensi .dd dengan menggunakan program Autopsy yang ada di OS Kali Linux.

Pembahasan kali ini sebenarnya merupakan pembahasan dari soal UTS saya kemarin-kemarin, dan ternyata sumbernya berasal dari forensicscontest.com. Jadi ceritanya, mahasiswa diminta untuk menganalisis sebuah file image berekstensi .dd dan diminta untuk menjawab 4 pertanyaan (challenge) yang ada. Nah, jawaban dari keempat challenge tersebut akan ditemukan jika sudah berhasil menganalisis file image berekstensi .dd tersebut.

WHAT TO DO?

File raw image yang dimaksud adalah file bernama “quarter-SDHC-snippet.dd“. File ini akan coba dibuka dengan program Autopsy yang merupakan bawaan dari OS Kali Linux. Mungkin saja akan ditemukan file-file yang telah dihapus, jika ini terjadi maka akan dibutuhkan proses recovery file.

Okay, enough for the chit-chat, mari langsung kita mulai saja. 🙂

Asumsi:

File “quarter-SDHC-snippet.dd” berada di folder /root/Desktop.

CHALLENGE

- In his conversation with juniorkeyy, how old does Larry initially say he is?

- What was the filename of the file that had the following SHA256 sum:

e56931935bc60ac4c994eabd89b003a7ae221d941f1b026b05a7947a48dc9366 - What is the SHA256sum of the photo from the “dd” image that shows Larry taking a bite out of a wireless router?

- What is the SHA256sum of the image that shows zombie Larry taking a bite out of a cat?

LANGKAH-LANGKAH

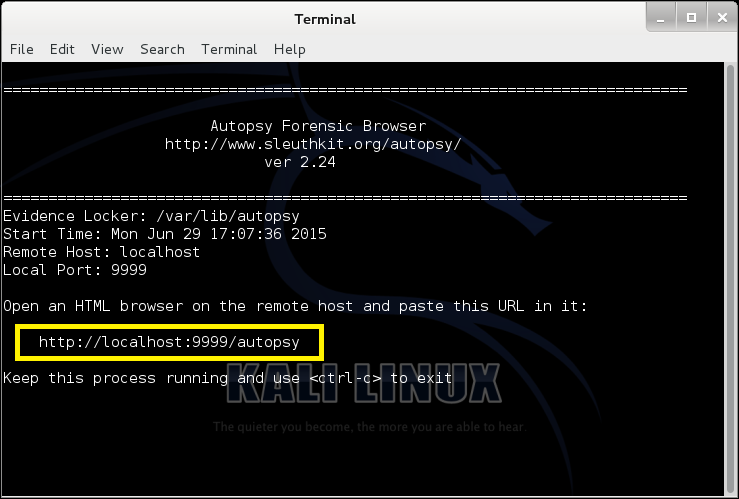

1. Buka program Autopsy dari menu Applications –> Kali Linux –> Forensics –> Forensic Suites –> Autopsy

Akan muncul terminal sebagai berikut:

- Buka address http://localhost:9999/autopsy menggunakan web browser.

- INGAT!!! Selama program Autopsy dijalankan, jangan close terminal tersebut.

- Semua file yang digunakan oleh kasus dalam program Autopsy ini akan disimpan di Evidence Locker dengan path-nya adalah /var/lib/autopsy.

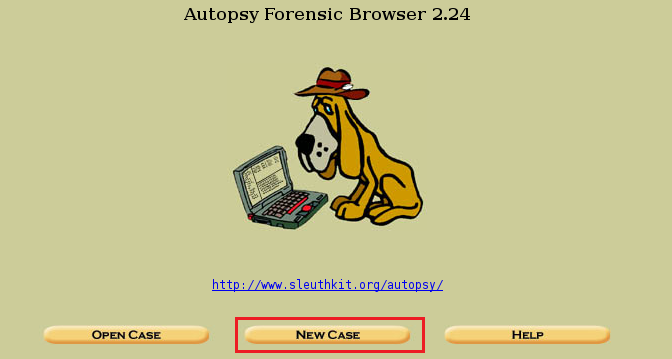

2. Tambahkan kasus baru dengan cara klik tombol Add Case.

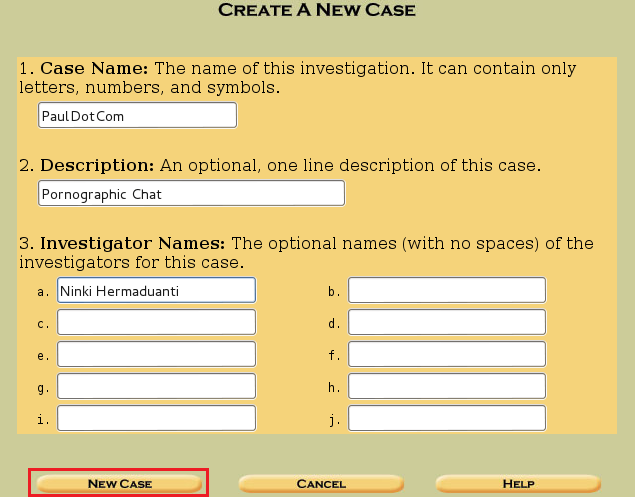

Isikan informasi sebagai berikut (seusaikan dengan kondisi Anda):

- Case Name : PaulDotCom

- Description : Pornographic Chat

- Investigator Name : Ninki Hermaduanti

Jika sudah, klik tombol New Case. Maka folder PaulDotcom akan otomatis ditambahkan ke dalam folder /var/lib/autopsy, sehingga path lengkapnya adalah di /var/lib/autopsy/PaulDotCom.

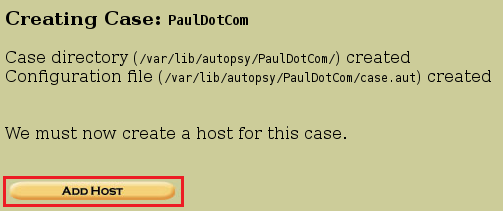

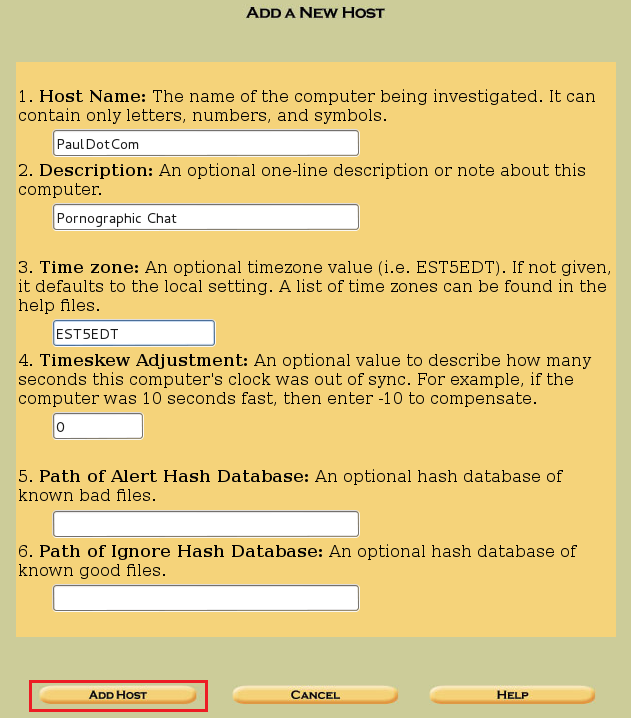

3. Langkah selanjutnya adalah menambahkan host untuk kasus PaulDotCom ini. Klik pada tombol Add Host.

Lalu isikan informasi sebagai berikut:

- Host Name : PaulDotCom

- Description : Pornographic Chat

- Timezone : EST5EDT

Field yang lain biarkan default. Untuk bantuan pemilihan timezone, dapat dilihat pada halaman HELP dari program Autopsy ini.

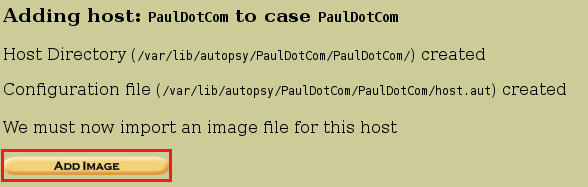

Jika sudah, klik tombol Add Host. Host bernama PaulDotCom akan ditempatkan pada case folder /var/lib/autopsy/PaulDotCom, sehingga path lengkapnya akan menjadi /var/lib/autopsy/PaulDotCom/PaulDotCom.

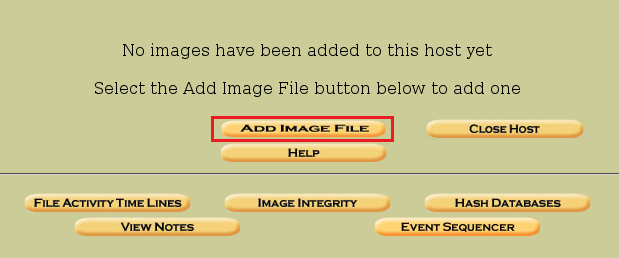

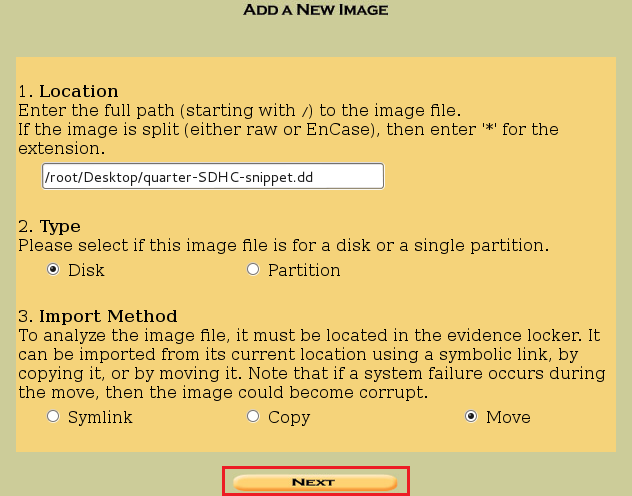

4. Tambahkan file raw image quarter-SDHC-snippet.dd yang akan dianalisis. File ini berada di folder /root/Desktop. Klik tombol Add Image lalu klik tombol Add Image File.

Dan isikan informasi sebagai berikut:

- Location : /root/Desktop/quarter-SDHC-snippet.dd

- Type : Disk

- Import Method : Move

Untuk mengecek Type yang akan digunakan, jalankan perintah di terminal Linux sebagai berikut:

root@kali:~# file /root/Desktop/quarter-SDHC-snippet.dd

quarter-SDHC-snippet.dd: x86 boot sector; partition 1: ID=0xb, starthead 2, startsector 8192, 7618560 sectors, extended partition table (last)\011, code offset 0x0

Jika ada lebih dari 1 partisi, maka gunakan Type: Disk.

Untuk penjelasan Import Method adalah sebagai berikut:

- Symlink : untuk menghemat space, maka dibuatlah symbolic link (shortcut) dengan tidak memindahkan file image yang asli ke dalam Evidence Locker

- Copy : melakukan copy terhadap file image asli ke dalam Evidence Locker

- Move : untuk menghemat space dan juga memindahkan file image ke dalam Evidence Locker (cut file image)

Jika sudah, klik tombol Next.

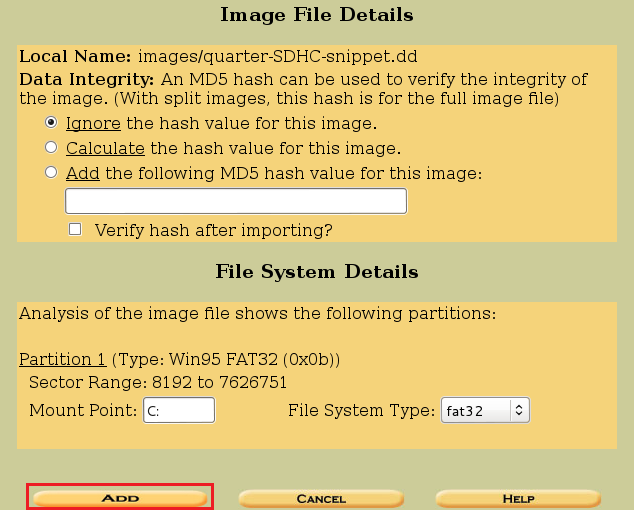

5. Tambahkan detail dari file image dengan mengisikan informasi sebagai berikut:

- Data Integrity : Ignore

Opsi Ignore dipilih karena Autopsy hanya support MD5 hash, sedangkan file raw image yang dianalisis menggunakan SHA256 hash.

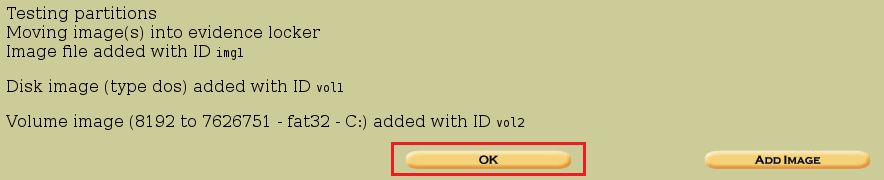

Field lain dibiarkan default, kemudian klik tombol Add. Pada halaman konfirmasi, klik tombol OK.

File image di dalam Evidence Locker pada kasus ini, akan diletakkan di folder /var/lib/autopsy/PaulDotCom/PaulDotCom/images.

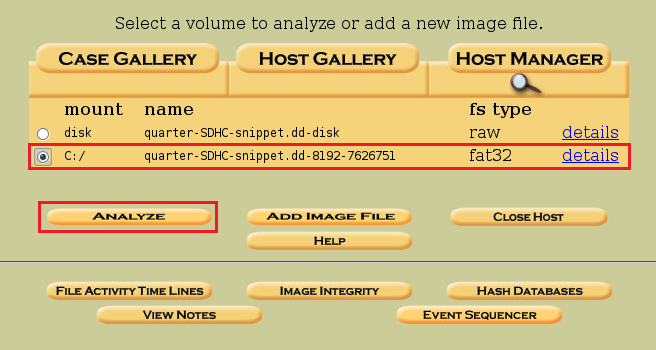

6. Untuk file system, pilih FAT32 dan klik tombol Analyze.

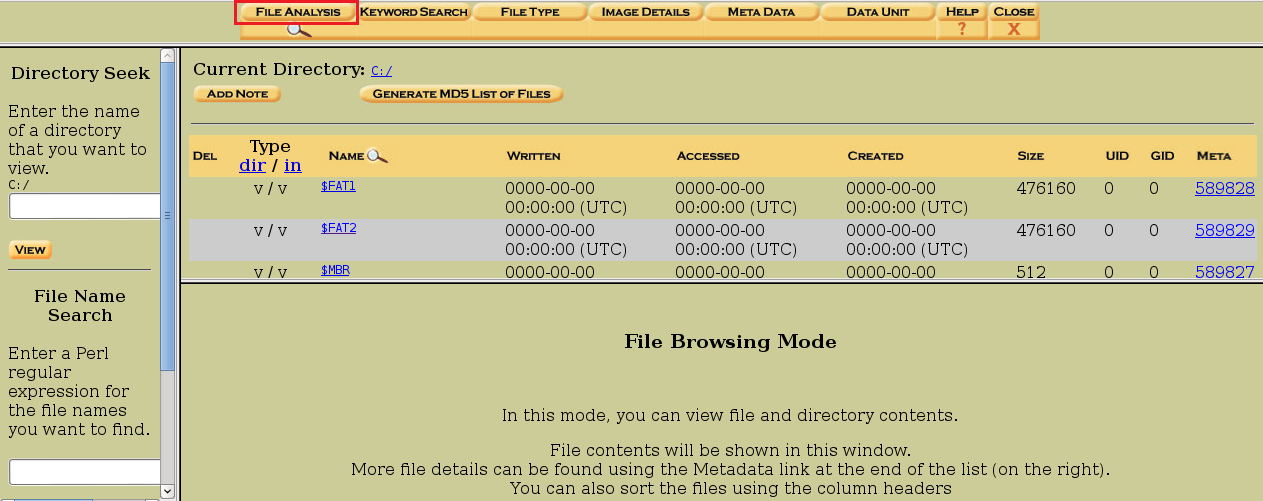

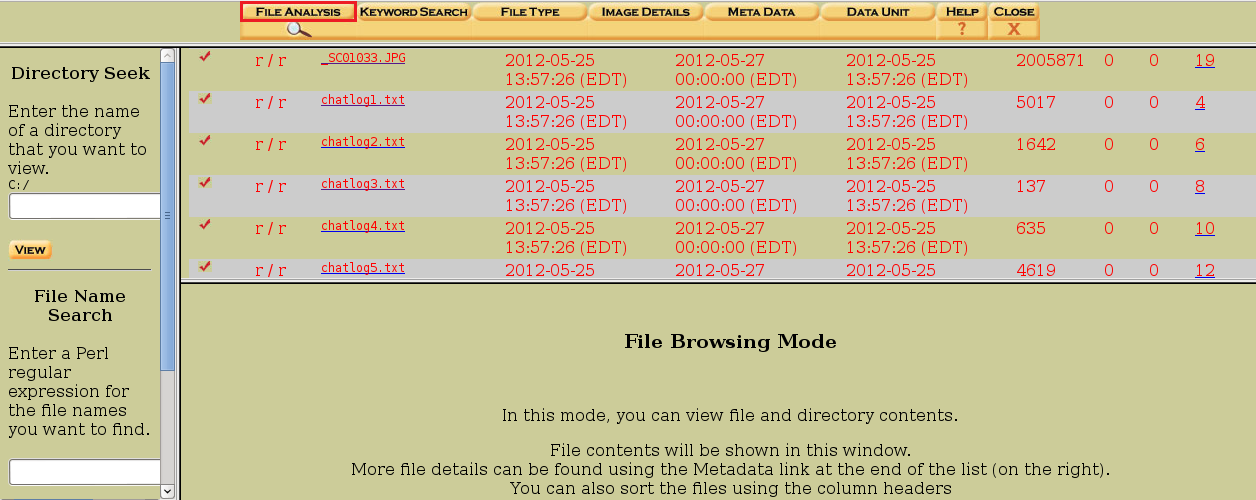

7. Klik pada tab File Analysis, maka akan muncul semua file yang ada di dalam image quarter-SDHC-snippet.dd.

8. Scroll ke bawah pada panel evidence item, maka akan ditemukan file-file yang bertuliskan warna merah.

File-file ini merupakan file yang sudah dihapus (deleted files), sehingga untuk menganalisisnya akan dibutuhkan proses recovery.

9. Recovery file pada Kali Linux dapat dilakukan dengan 2 cara melalui command di terminal Linux. Cara tersebut adalah:

- foremost : dapat memisahkan file ter-recover sesuai dengan tipenya

- photorec : file ter-recover tidak dipisahkan sesuai tipenya

Untuk mempermudah, maka yang akan digunakan adalah command foremost. Jalankan perintah berikut di terminal Linux.

root@kali:~# cd /var/lib/autopsy/PaulDotCom/PaulDotCom/

root@kali:/var/lib/autopsy/PaulDotCom/PaulDotCom# ls -l

total 24

-rw-r–r– 1 root root 271 Jun 29 17:28 host.aut

drwxr-xr-x 2 root root 4096 Jun 29 17:28 images

drwxr-xr-x 2 root root 4096 Jun 29 17:27 logs

drwxr-xr-x 2 root root 4096 Jun 29 17:19 mnt

drwxr-xr-x 4 root root 4096 Jun 29 17:36 output

drwxr-xr-x 2 root root 4096 Jun 29 17:19 reports

root@kali:/var/lib/autopsy/PaulDotCom/PaulDotCom# ls -l images/

total 26624

-rw-r–r– 1 root root 27262976 Jun 29 17:27 quarter-SDHC-snippet.dd

root@kali:/var/lib/autopsy/PaulDotCom/PaulDotCom# foremost images/quarter-SDHC-snippet.dd

Processing: images/quarter-SDHC-snippet.dd

|*|

Semua file ter-recover dari command foremost akan diletakkan di folder /var/lib/autopsy/PaulDotCom/PaulDotCom/output.

root@kali:/var/lib/autopsy/PaulDotCom/PaulDotCom# ls -l output/

total 12

-rw-r–r– 1 root root 1328 Jun 29 17:36 audit.txt

drwxr-xr– 2 root root 4096 Jun 29 17:36 jpg

drwxr-xr– 2 root root 4096 Jun 29 17:36 mov

Dapat terlihat bahwa file ter-recover diletakkan ke dalam 2 folder berbeda sesuai tipenya, yaitu file JPG dan file movie.

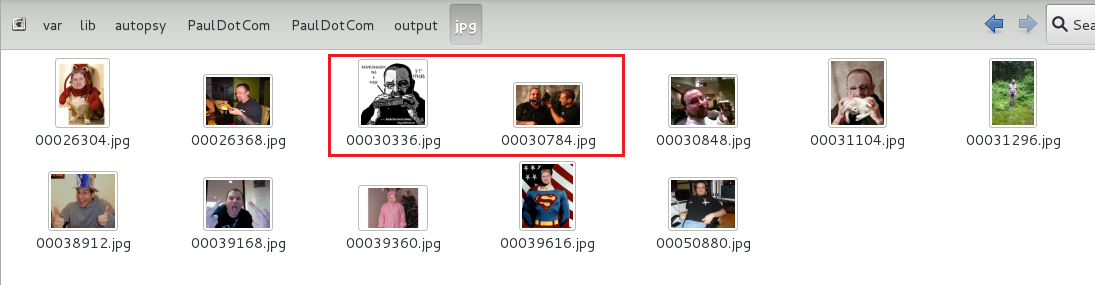

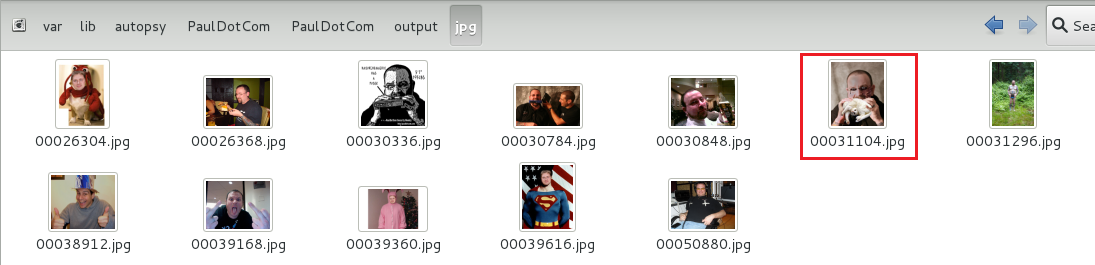

root@kali:/var/lib/autopsy/PaulDotCom/PaulDotCom# ls -l output/jpg/

total 7728

-rw-r–r– 1 root root 28083 Jun 29 17:36 00026304.jpg

-rw-r–r– 1 root root 2005871 Jun 29 17:36 00026368.jpg

-rw-r–r– 1 root root 212411 Jun 29 17:36 00030336.jpg

-rw-r–r– 1 root root 31660 Jun 29 17:36 00030784.jpg

-rw-r–r– 1 root root 127671 Jun 29 17:36 00030848.jpg

-rw-r–r– 1 root root 97676 Jun 29 17:36 00031104.jpg

-rw-r–r– 1 root root 3873991 Jun 29 17:36 00031296.jpg

-rw-r–r– 1 root root 116985 Jun 29 17:36 00038912.jpg

-rw-r–r– 1 root root 71619 Jun 29 17:36 00039168.jpg

-rw-r–r– 1 root root 103338 Jun 29 17:36 00039360.jpg

-rw-r–r– 1 root root 105202 Jun 29 17:36 00039616.jpg

-rw-r–r– 1 root root 1121475 Jun 29 17:36 00050880.jpg

root@kali:/var/lib/autopsy/PaulDotCom/PaulDotCom# ls -l output/mov/

total 10236

-rw-r–r– 1 root root 4858802 Jun 29 17:36 00016768.mov

-rw-r–r– 1 root root 5617411 Jun 29 17:36 00039872.mov

INGAT!!!

Yang perlu diperhatikan dari recovery file ini adalah, file tidak di-recover dengan nama aslinya. Sehingga dalam proses pengecekan nanti untuk menjawab challenge yang ada, perlu dicocokkan antara gambar dari file ter-recover dan gambar dari file aslinya.

Yang menjadi masalah adalah jika file-nya berjumlah ratusan bahkan ribuan, maka diperlukan waktu yang cukup banyak untuk mencocokkan gambar file ter-recover dengan gambar file aslinya.

10. Untuk menjawab challenge nomor 2,3, dan 4 maka diperlukan pengecekan nilai hash dengan algoritma SHA256. Jalankan perintah berikut di terminal Linux.

root@kali:/var/lib/autopsy/PaulDotCom/PaulDotCom# cd output/jpg/

root@kali:/var/lib/autopsy/PaulDotCom/PaulDotCom/output/jpg# sha256sum *

fc4fec579db37ffaec516be4cfff1a669fba3a3cbf09f6706a8328b766ed729a 00026304.jpg

a51649b8f2af41f71c6bf22b30e0691bf104a3d7014977f38ecc7c80699ab690 00026368.jpg

e4e2fac9fc41546239d4e534bfe6588e4796f3799befc09b2787f5ad6c75faca 00030336.jpg

1bdfd9d7445d38fdb7ba5acbb58669cf31c7c568c7aa6e6fcf0c961628f4c32e 00030784.jpg

67788573a013ce0e59400800ddd765132a44fdf5ba3931f3295dc76cc28b8adf 00030848.jpg

9c0a8bc6c3baa2ad7f390ef4e41c3edf3d98a543f492afb50a4bab8700af5766 00031104.jpg

8c1c8e97a8a37b6b7b6942bd17a3eb5ecae79e315cc04f7e857c011f3e4dca28 00031296.jpg

dd244a31908037d439c2095391b3f46a1820059c91af31369b5f6c4522e8fa3d 00038912.jpg

0f5ac5eff6aeda2eeef8dec60d588d28899959a31d27e9a5c24d65accc5f18ca 00039168.jpg

c08af53ce151fd454dcfc642b81406f57aec522ad9cfc44dcb921d5be26d60b6 00039360.jpg

e56931935bc60ac4c994eabd89b003a7ae221d941f1b026b05a7947a48dc9366 00039616.jpg

6b55985144d6535b192b5b4a679b116ce7e48cc91e9f96909d4a721ade218c21 00050880.jpg

JAWABAN CHALLENGE

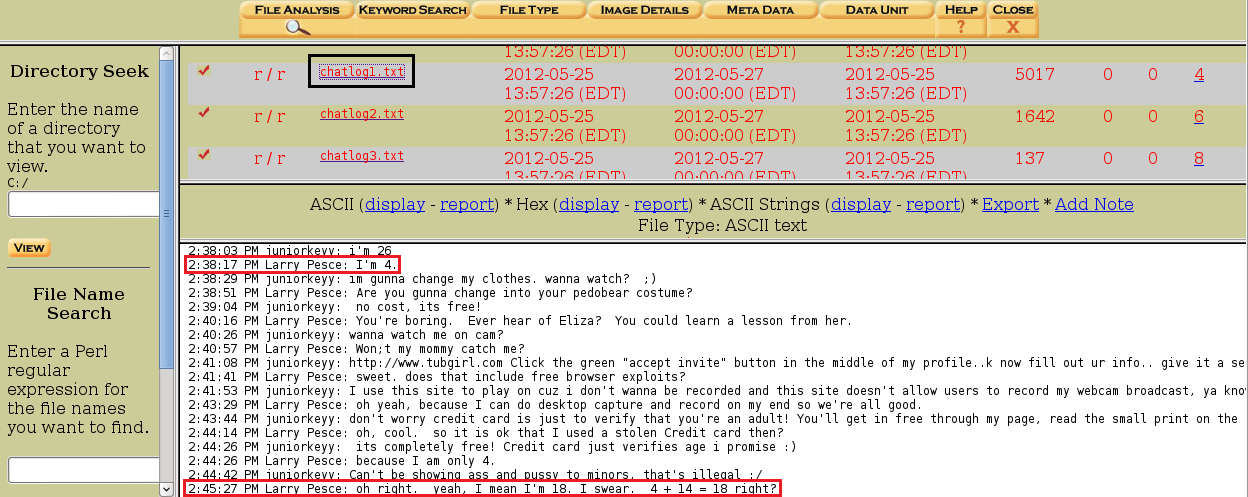

1. In his conversation with juniorkeyy, how old does Larry initially say he is?

Asumsinya jika disebut conversation, maka yang dicek adalah log dari percakapan yang ada. Cek file chatlog untuk mengetahui jawaban dari challenge tersebut. Dimulai dari file chatlog1.txt. Ditemukan evidence sebagai berikut:

Jawabannya adalah 4 tahun karena yang ditanyakan adalah “initially” yang berarti “pada awalnya”.

2. What was the filename of the file that had the following SHA256 sum: e56931935bc60ac4c994eabd89b003a7ae221d941f1b026b05a7947a48dc9366

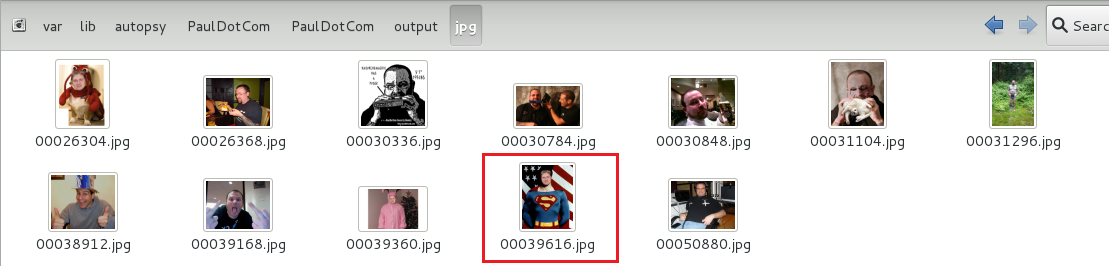

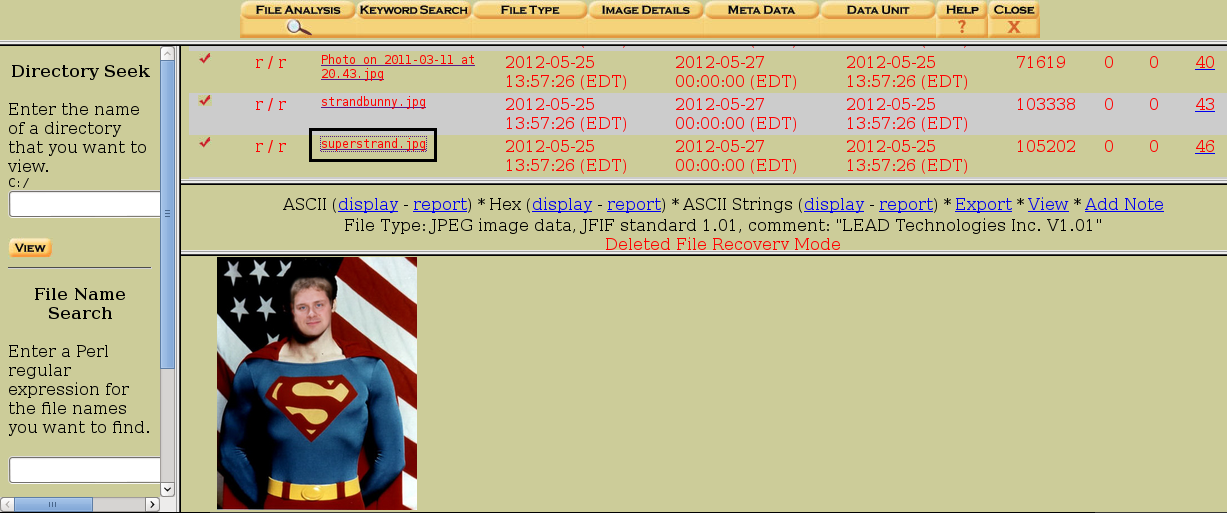

Cocokkan dengan hasil sha256sum yang telah dijalankan di terminal Linux. Maka ditemukan nama file “00039616.jpg” (file ter-recover). Kemudian buka folder /var/lib/autopsy/PaulDotCom/PaulDotCom/output/jpg melalui explorer untuk melihat gambarnya.

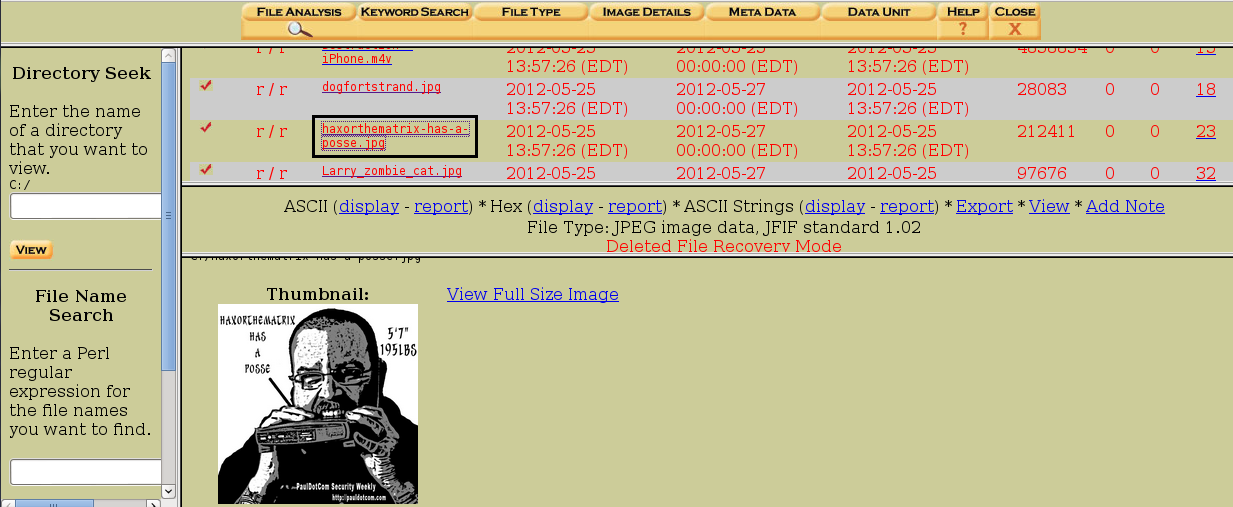

Setelah ditemukan, cocokkan gambarnya dengan gambar file aslinya. Klik 1 per 1 gambar JPG pada program Autopsy sampai ditemukan gambar yang sama sebagai berikut:

Jawabannya adalah “superstrand.jpg“.

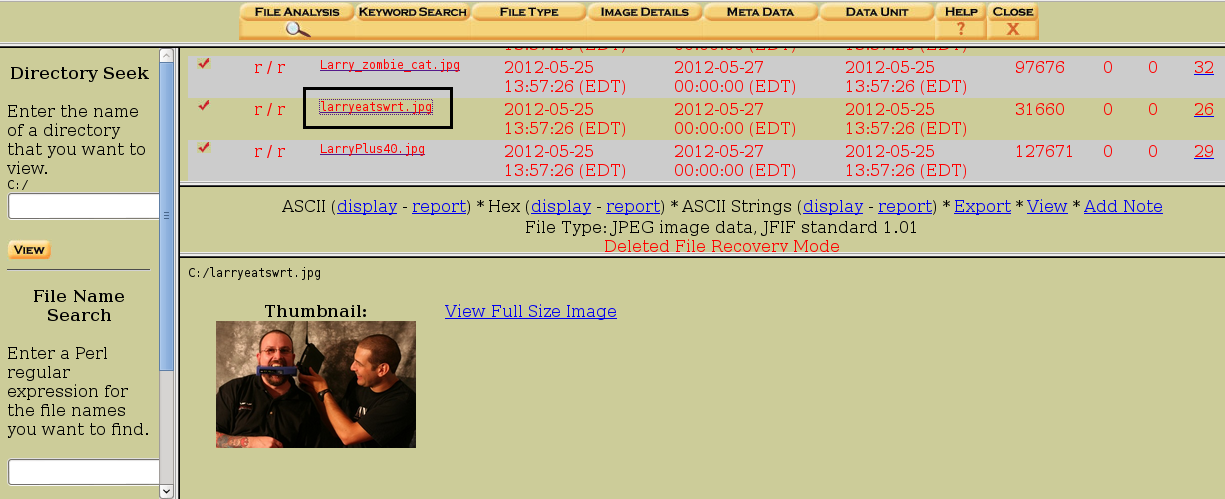

3. What is the SHA256sum of the photo from the “dd” image that shows Larry taking a bite out of a wireless router?

Cek 1 per 1 gambar JPG yang ada pada program Autopsy, cari gambar Larry yang sedang menggigit sebuah wireless router.

Ditemukan 2 file yaitu “haxorthematrix-has-a-posse.jpg” dan “larryeatswrt.jpg“. Kedua file ini kemudian dicocokkan dengan nama file ter-recover pada folder /var/lib/autopsy/PaulDotCom/PaulDotCom/output/jpg, maka ditemukan nama file:

- “00030336.jpg” untuk file “haxorthematrix-has-a-posse.jpg“

- “00030784.jpg” untuk file “larryeatswrt.jpg“

Kemudian cek nilai hash SHA256-nya untuk file “00030336.jpg” dan file “00030784.jpg“.

Jawabannya adalah:

- e4e2fac9fc41546239d4e534bfe6588e4796f3799befc09b2787f5ad6c75faca (00030336.jpg)

- 1bdfd9d7445d38fdb7ba5acbb58669cf31c7c568c7aa6e6fcf0c961628f4c32e (00030784.jpg)

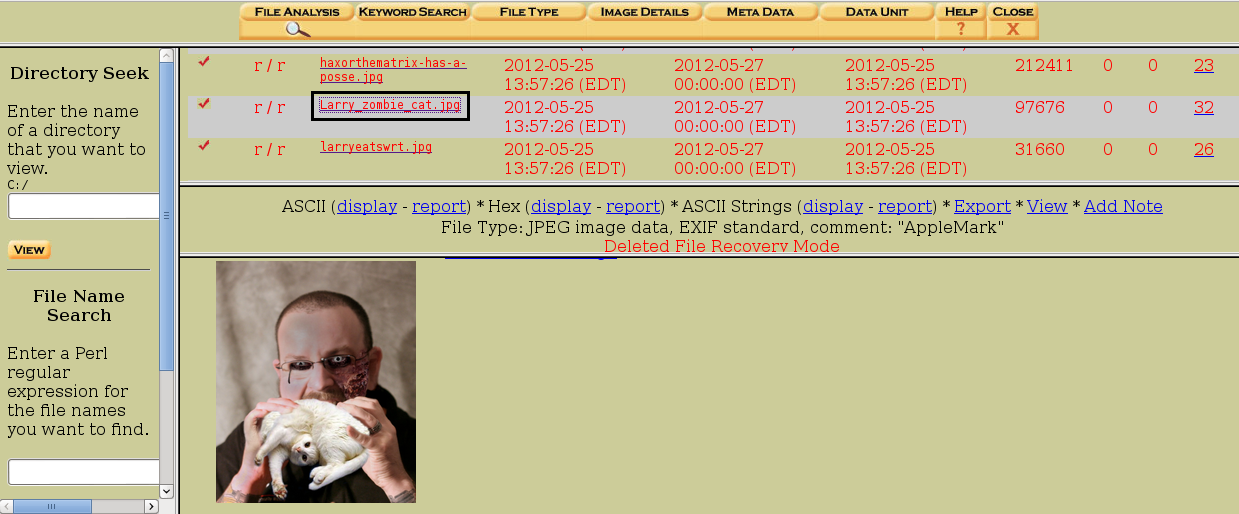

4. What is the SHA256sum of the image that shows zombie Larry taking a bite out of a cat?

Langkah yang dilakukan sama dengan nomor 3. Cek 1 per 1 gambar JPG yang ada pada program Autopsy, cari gambar Larry yang sedang menggigit seekor kucing.

Ditemukan 1 file yaitu “Larry_zombie_cat.jpg“. File ini kemudian dicocokkan dengan nama file ter-recover pada folder /var/lib/autopsy/PaulDotCom/PaulDotCom/output/jpg, maka ditemukan nama file “00031104.jpg“.

Kemudian cek nilai hash SHA256-nya untuk file “00031104.jpg”.

Jawabannya adalah:

- 9c0a8bc6c3baa2ad7f390ef4e41c3edf3d98a543f492afb50a4bab8700af5766 (00031104.jpg)

Demikian jawaban challenge dari nomor 1-4. Sebenarnya masih ada lanjutan challenge-nya sih.. 😀 Tetapi yang buat UTS itu saja. Jadi, sekian dulu yaa…

Oiya, ada sedikit tips nih..

TIPS!!!

Kalau misal ditemukan kendala dalam melihat konten file evidence di Autopsy, seperti misalnya sudah klik file “chatlog1.txt” atau “Larry_zombie_cat.jpg“, namun tidak muncul apa-apa, bahkan ada warning “File Type: no read permission“, silakan lakukan langkah berikut.

- Cek log di terminal Autopsy yang sedang running (itu lho, terminal yang berjalan ketika program Autopsy dibuka dan gak boleh di-close selama program Autopsy running).

- Apabila ditemukan kata-kata “sh: 1: /usr/bin/icat-sleuthkit: not found“, maka lakukan langkah seperti yang disebutkan di web bugs.kali.org, yaitu menjalankan perintah berikut di terminal Linux:

root@kali:~# ln -s /usr/bin/icat /usr/bin/icat-sleuthkit

Hal ini dikarenakan command yang digunakan untuk melihat konten file evidence dalam program Autopsy adalah “icat-sleuthkit“, sementara yang diinstall di Kali Linux adalah command “icat” yang ada di folder /usr/bin. Jadi, perlu dibuatkan symbolic link (shortcut) untuk menghubungkan command/usr/bin/icat ke /usr/bin/icat-sleuthkit.

This will do the trick 😉

Baiklah, sekian dulu dari saya.. Kurang lebihnya mohon maaf ya.. *maklum masih nubitol* :’D

Sampai jumpa insya Allah di lain posting.. Trimikiciiih.. 🙂